Ingresa o regístrate acá para seguir este blog.

En la tarde del pasado viernes (hora del este) fueron exitosamente ejecutadas dos operaciones lideradas por el FBI en contra de dos de los más perversos tipos de malware existentes en la actualidad: Gameover Zeus y Cryptolocker. Como resultado de estas operaciones, los delincuentes que controlaban estas dos botnets perdieron el control sobre ellas. Adicionalmente, el sector privado, que asistió al Bureau en la investigación y de forma operativa, está colaborando activamente en la mitigación de los daños que aún pueden sufrir los usuarios de las máquinas infectadas (ver acá alerta del US-CERT sobre mitigación del malware).

La conferencia de prensa acaba de tener lugar, posteriormente publicaré un análisis de la temporary restraining order (TRO – ¿Qué es una TRO?).

La industria de seguridad estima que actualmente existen entre 500.000 y un millón de dispositivos infectados con Gameover Zeus y las pérdidas ocasionadas a sus víctimas acumulan más de USD 103 millones. Cryptolocker, por su parte, ha infectado alrededor de 234.000 dispositivos y, solamente durante los primeros dos meses desde que inició su actividad, generó más de USD 27 millones de ingresos para sus operadores.

El Departamento de Justicia acaba de publicar esta información sobre las acciones tomadas en el caso y Europol, por su parte, publicó hace minutos este comunicado de prensa.

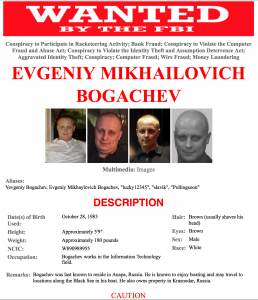

La acción legal del FBI se dirige en contra del ciudadano ruso Evgeniy Mikhailovich Bogachev, conocido como Slavik o Pollingsoon, y contra otras cuatro personas identificadas por sus respectivos alias. Mikhailovich fue incluido en la lista cyber de los más buscados por el FBI.

La siguiente es información de contexto sobre estas dos formas de malware:

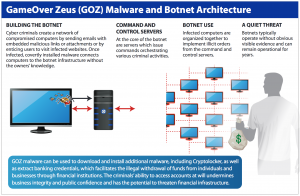

El malware más avanzado que existe actualmente, y probablemente uno de los más perversos, es el llamado “Gameover Zeus”. Zeus es una familia de troyanos utilizados para robar información bancaria de sus víctimas, entre otras varias actividades maliciosas.

Zeus fue inicialmente detectado por la Counter Threat Unit (CTU) de Dell SecureWorks en 2007 cuando fue usado para dirigir un ataque en contra del Departamento de Transporte de los Estados Unidos. Posteriormente, el código fuente de la versión 2.0.8.9 del malware fue robada y distribuida en foros ilegales (este blog de Peter Kruse fue el primero a nivel mundial en reportar la noticia).

La fuga del código fuente de Zeus dio lugar al surgimiento de dos nuevas botnets, Citadel y ICE IX, además de nuevas variantes que incorporaban un algoritmo de generación de dominios (domain generation algorythm o DGA) y la capacidad de comunicarse vía P2P, eliminando su single point of failure – que era debido a su previa dependencia a un único servidor de comando y control (C2) – y haciéndolas más robustas. Una de estas variantes enviaba una solicitud http post a su servidor de C2 incluyendo la palabra ‘gameover’, que terminó dándole el nombre.

Gameover Zeus fue detectado como el troyano bancario más activo en todo el mundo durante el año 2013 y hace sólo un par de meses sus creadores continuaron ampliando su mercado de víctimas al enfocarse en los usuarios del sitio monster.com vía ataques de inyección web.

Gameover Zeus, que utiliza infraestructura de la botnet Cutwail, además de los exploit kits Blackhole y Magnitude y el pony loader para su distribución, es a su vez usado para distribuir otra modalidad de malware, esta vez de la categoría denominada en inglés ransomware. Ransom quiere decir rescate y la razón por la que esta forma de malware recibió este nombre es porque, precisamente, lo que hace es secuestrar (vía encripción) los archivos más importantes para los usuarios de las máquinas infectadas (archivos que tengan las extensiones de Microsoft Office, Open Office y AutoCAD).

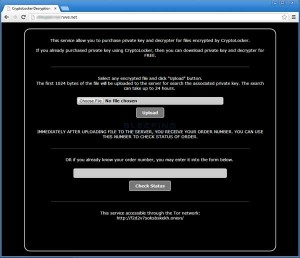

Una vez Cryptolocker encripta los archivos de sus víctimas, les informa que deben realizar un pago en las siguientes 72 horas si quieren recuperarlos. Los administradores del malware montaron toda una infraestructura de servicio al cliente buscando que al recibir el pago, los archivos fueran realmente desencriptados y que las quejas de las víctimas cuyos archivos no eran desencriptados tras realizar el pago, fueran atendidas.

Carlos S. Álvarez

blogladooscuro @ gmail.com

@isitreallysafe