En posts anteriores me referí a SPF y DKIM, tecnologías que aumentan el nivel de certeza respecto de la identidad de quien envía mensajes de correo electrónico. Aunque estas tecnologías fueron desarrolladas hace ya varios años, su implementación no alcanza aún los niveles esperados, a pesar de los más grandes email senders sí las han implementado (Google, Yahoo!, Microsoft, SendGrid, MailChimp, mailgun y Constant Contact entre otros).

El proyecto dmarc.org menciona las siguientes como las razones por las que la implementación de SPF y DKIM no alcanza niveles suficientes para disminuir significativamente los mensajes fraudulentos:

- Algunos email senders tienen ambientes muy complejos con muchos sistemas enviando email, incluyendo sistemas de proveedores externos.

- Si un sender envía mensajes que pueden ser autenticados, mezclados con mensajes que no pueden serlo, sus destinatarios deben diferenciar entre los mensajes legítimos que no se pueden autenticar y los mensajes fraudulentos – que tampoco se dejan autenticar. En un escenario así, es inevitable que se presenten falsos negativos y mensajes fraudulentos pasen por legítimos, alcanzando las bandejas de entrada de sus destinatarios.

- Los email senders reciben poca retroalimentación respecto de sus implementaciones de autenticación de correo. A menos de que los mensajes que envían les reboten de vuelta, ellos no tienen forma de saber cuántos o cuáles de los mensajes que envían no pueden ser autenticados.

- Los email senders prefieren no rechazar de plano los mensajes que no autentican porque no pueden garantizar que no haya un flujo de mensajes legítimos que esté siendo enviado sin haber sido firmado.

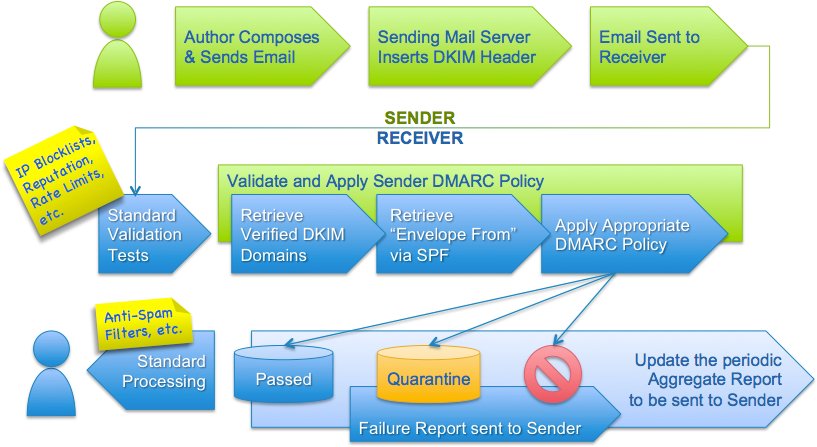

DMARC intenta resolver algunas de estas dificultades. Esta gráfica, tomada de dmarc.org, ilustra cómo funciona todo el proceso de autenticación de DMARC:

Domain-based Message Authentication, Reporting & Compliance o DMARC es una especificación técnica creada por un grupo de compañías que buscan reducir los niveles de abuso vía email (DMARC es definido por el RFC 7489). DMARC estandariza la forma en la que los destinatarios de email autentican usando SPF y DKIM.

Cuando una política de DMARC es implementada, el destinatario de los emails que se envíen usando el nombre de dominio correspondiente va a saber qué hacer cuando los emails no autentiquen vía SPF y DKIM y facilita una vía para que el destinatario de los correos reporte al remitente acerca de los mensajes que pasan o fallan la autenticación vía DMARC.

Ejemplo

La implementación de DMARC requiere de la introducción de un recurso de texto en la información de DNS del dominio correspondiente. El recurso de texto que contiene la información de DMARC para el dominio icann.org es el siguiente:

v=DMARC1;p=none;fo=1;rua=mailto:dmarc-reporting@icann.org

En su implementación es posible incluir etiquetas que indican a los destinatarios del correo cómo deben proceder cuando los mensajes no autentiquen vía SPF y DKIM. Las etiquetas también indican si y cómo se deben enviar los reportes de no autenticación al remitente de los mensajes.

Existe mucha información que ayuda en la implementación de DMARC. Dmarcian publica una lista de los email senders que comparten reportes de DMARC. Esta lista incluye las empresas que en la última semana hicieron uso de DMARC, los nombres de algunas de éstas son sugestivos.

¿Quién puede hacer uso de DMARC?

Cualquiera. Por hacer uso de recursos del DNS no hay limitación alguna respecto de quién puede hacer uso de esta especificación técnica.

Infórmese, entienda bien de qué se trata, conozca los beneficios que la implementación de SPF, DKIM y DMARC tienen para su empresa y para el público. E impleméntelo. Es un pequeño paso para usted y sus clientes y proveedores que, en el contexto de todo el Internet, aporta para la disminución global de los índices de abuso asociado al envío de correo electrónico.

Carlos S. Álvarez

blogladooscuro @ gmail.com

@isitreallysafe

Comentarios